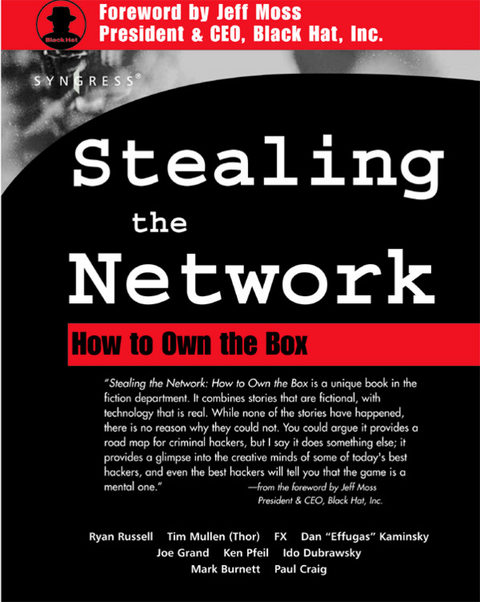

Stealing The Network (eBook)

448 Seiten

Elsevier Science (Verlag)

978-0-08-048111-1 (ISBN)

Not just another hacker book, it plays on edgy market success of Steal this Computer Book with first hand, eyewitness accounts

A highly provocative expose of advanced security exploits

Written by some of the most high profile White Hats, Black Hats and Gray Hats

Gives readers a first ever look inside some of the most notorious network intrusions

Stealing the Network: How to Own the Box is NOT intended to be a "e;install, configure, update, troubleshoot, and defend book."e; It is also NOT another one of the countless Hacker books out there. So, what IS it? It is an edgy, provocative, attack-oriented series of chapters written in a first hand, conversational style. World-renowned network security personalities present a series of 25 to 30 page chapters written from the point of an attacker who is gaining access to a particular system. This book portrays the "e;street fighting"e; tactics used to attack networks and systems. - Not just another "e;hacker"e; book, it plays on "e;edgy"e; market success of Steal this Computer Book with first hand, eyewitness accounts- A highly provocative expose of advanced security exploits- Written by some of the most high profile "e;White Hats"e;, "e;Black Hats"e; and "e;Gray Hats"e;- Gives readers a "e;first ever"e; look inside some of the most notorious network intrusions

Cover 1

Contents 12

Foreword 20

Chapter 1 Hide and Sneak—Ido Dubrawsky 24

Chapter 2 The Worm Turns—Ryan Russell and Tim Mullen 44

Chapter 3 Just Another Day at the Office —Joe Grand 70

Chapter 4 h3X’s Adventures in Networkland—FX 102

Chapter 5 The Thief No One Saw—Paul Craig 156

Chapter 6 Flying the Friendly Skies—Joe Grand 178

Chapter 7 dis-card—Mark Burnett 192

Chapter 8 Social (In)Security—Ken Pfeil 212

Chapter 9 BabelNet—Dan Kaminsky 234

Chapter 10 The Art of Tracking—Mark Burnett 258

Appendix The Laws of Security—Ryan Russell 291

| Erscheint lt. Verlag | 19.5.2003 |

|---|---|

| Sprache | englisch |

| Themenwelt | Sachbuch/Ratgeber |

| Informatik ► Netzwerke ► Sicherheit / Firewall | |

| Informatik ► Theorie / Studium ► Kryptologie | |

| Wirtschaft ► Betriebswirtschaft / Management | |

| ISBN-10 | 0-08-048111-6 / 0080481116 |

| ISBN-13 | 978-0-08-048111-1 / 9780080481111 |

| Haben Sie eine Frage zum Produkt? |

Kopierschutz: Adobe-DRM

Adobe-DRM ist ein Kopierschutz, der das eBook vor Mißbrauch schützen soll. Dabei wird das eBook bereits beim Download auf Ihre persönliche Adobe-ID autorisiert. Lesen können Sie das eBook dann nur auf den Geräten, welche ebenfalls auf Ihre Adobe-ID registriert sind.

Details zum Adobe-DRM

Dateiformat: EPUB (Electronic Publication)

EPUB ist ein offener Standard für eBooks und eignet sich besonders zur Darstellung von Belletristik und Sachbüchern. Der Fließtext wird dynamisch an die Display- und Schriftgröße angepasst. Auch für mobile Lesegeräte ist EPUB daher gut geeignet.

Systemvoraussetzungen:

PC/Mac: Mit einem PC oder Mac können Sie dieses eBook lesen. Sie benötigen eine

eReader: Dieses eBook kann mit (fast) allen eBook-Readern gelesen werden. Mit dem amazon-Kindle ist es aber nicht kompatibel.

Smartphone/Tablet: Egal ob Apple oder Android, dieses eBook können Sie lesen. Sie benötigen eine

Geräteliste und zusätzliche Hinweise

Buying eBooks from abroad

For tax law reasons we can sell eBooks just within Germany and Switzerland. Regrettably we cannot fulfill eBook-orders from other countries.

aus dem Bereich