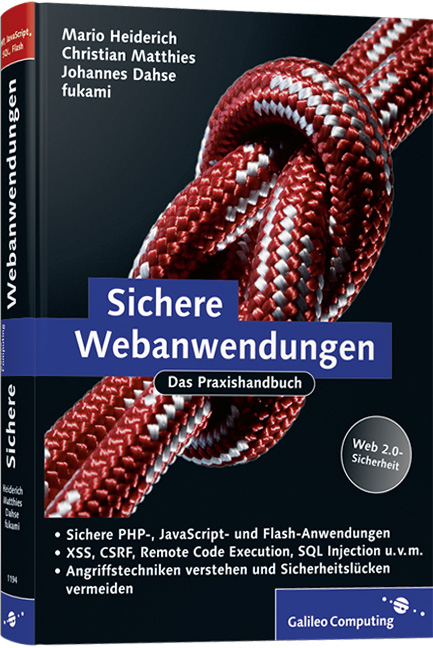

Sichere Webanwendungen

- Titel ist leider vergriffen;

keine Neuauflage - Artikel merken

Aus dem Inhalt:

- PHP-Sicherheit

- JavaScript-Sicherheit

- Flash-Sicherheit

- Rechtslage

- Sicherheit im Web 2.0

- Sichere Webapplikationen entwickeln

- XSS (Cross Site Scripting)

- Cross Application Scripting

- CSRF

- SQL Injections

- Directory Traversal

- Session-Hijacking

- SQL Injection

- Web-2-0-Sicherheit

-

Mario Heiderich ist Diplom-Ingenieur für Medieninformatik. Er forscht als Post-Doc für die Ruhr-Universität in Bochum und beschäftigt sich intensiv mit HTML5-, SVG- sowie Browser-Sicherheit. Als Gründer der Beraterfirma Cure53 arbeitet er zudem für diverse internationale Firmen und Organisationen und findet Lücken in deren Applikationen und Webauftritten. Für Microsoft überprüft er den Internet Explorer 10 und andere Tools in puncto Sicherheit.

... Geleitwort des Fachgutachters ... 15

1 ... Einleitung ... 17

... 1.1 ... An wen richtet sich dieses Buch? ... 17

... 1.2 ... Was ist der Zweck dieses Buches? ... 20

... 1.3 ... Was leistet dieses Buch nicht ... 22

... 1.4 ... Wie ist dieses Buch aufgebaut? ... 25

... 1.5 ... Über die Autoren ... 27

2 ... Rechtslage ... 29

... 2.1 ... § 202c -- Der Hackerparagraph ... 29

... 2.2 ... Erste Konsequenzen und Folgen ... 31

... 2.3 ... Wie verhält man sich nun am besten? ... 37

... 2.4 ... Ein Blick in die rechtliche Zukunft ... 42

3 ... Vergangene Angriffe und Hacks ... 45

... 3.1 ... Samy -- Der Wurm, der keiner sein wollte ... 45

... 3.2 ... Yamanner -- Mailworming mit XSS ... 50

... 3.3 ... Nduja Connection -- XWW made in Italy ... 53

... 3.4 ... Gaiaworm -- Online-Games als Zielscheibe ... 55

... 3.5 ... Phishing -- Das älteste Handwerk der Welt ... 58

... 3.6 ... Deine Post ist meine Post ... 70

... 3.7 ... Fazit ... 72

4 ... Sicherheit im Web 2.0 ... 75

... 4.1 ... Das neue Web ... 75

... 4.2 ... Privatsphäre im Social Web ... 76

... 4.3 ... Gefahr aus der Wolke ... 85

... 4.4 ... Ajax Security ... 101

5 ... Webentwicklung mit Adobe Flash ... 121

... 5.1 ... Die Geschichte von Flash ... 122

... 5.2 ... Acronym Soup ... 124

... 5.3 ... Die Fähigkeiten von Flash ... 125

... 5.4 ... Aufruf und Einbindung ... 127

... 5.5 ... Die Sicherheitsmechanismen in Flash ... 130

... 5.6 ... ActionScript ... 156

... 5.7 ... Daten aus Flash auf dem Server speichern ... 174

... 5.8 ... Werkzeuge zum Testen von Flash-Anwendungen ... 177

... 5.9 ... Angriffe auf Clients mithilfe des Flash-Plug-ins ... 184

... 5.10 ... Sinn und Unsinn von Obfuscation ... 186

... 5.11 ... Ausblick auf zukünftige Flash-Versionen ... 187

... 5.12 ... Zusammenfassung ... 188

... 5.13 ... Links ... 189

6 ... Sichere Webapplikationen bauen ... 191

... 6.1 ... Einleitung ... 191

... 6.2 ... Wichtige Grundlagen ... 192

... 6.3 ... Planungs- und Designphase ... 250

... 6.4 ... Die Implementationsphase ... 274

... 6.5 ... Sichere Datei-Uploads ... 304

... 6.6 ... Kontaktformulare und Form-Mailer ... 321

... 6.7 ... Redirects ... 329

... 6.8 ... Includes, Pfade und Konfigurationen ... 344

... 6.9 ... Eval, Shell-Methoden und User Generated Code ... 360

... 6.10 ... Sessions ... 371

... 6.11 ... Cookies ... 384

... 6.12 ... Login und Authentifizierung ... 395

... 6.13 ... WYSIWYG-Editoren ... 411

... 6.14 ... Feeds ... 422

... 6.15 ... Verbreitete Sicherheitslücken ... 424

... 6.16 ... Lokale Exploits und Chrome ... 426

... 6.17 ... Fehlermeldungen ... 430

7 ... Testphase ... 437

... 7.1 ... Die eigene Applikation hacken ... 437

... 7.2 ... Manuelles Vorgehen ... 437

... 7.3 ... Automatisiertes Vorgehen ... 444

8 ... Pflege- und Erweiterungsphase ... 451

... 8.1 ... Monitoring und Logging ... 452

... 8.2 ... Bestehende Applikationen absichern ... 456

... 8.3 ... Plug-ins, Extensions und Themes ... 461

9 ... XSS ... 465

... 9.1 ... Was ist XSS? ... 465

... 9.2 ... Kontextsensitives Schadpotential ... 467

... 9.3 ... XSS-Würmer ... 469

... 9.4 ... XSS in allen Facetten ... 475

10 ... Cross Site Request Forgeries ... 505

... 10.1 ... CSRF und XSS ... 508

... 10.2 ... Lesende Requests und Information Disclosure ... 515

... 10.3 ... Real Life Examples ... 521

11 ... SQL Injection ... 525

... 11.1 ... Vorgehensweise und Aufbau ... 526

... 11.2 ... Folgen eines Angriffs ... 528

... 11.3 ... Unterarten von SQL Injections ... 536

... 11.4 ... Datenbanksystemspezifische SQL Injections ... 547

... 11.5 ... Umgehen von Filtern ... 572

12 ... Directory Traversal ... 577

... 12.1 ... Schutzmaßnahmen mit zweifelhafter Wirkung ... 579

... 12.2 ... Code Execution via Directory Traversal ... 582

13 ... RCE und LFI ... 585

... 13.1 ... Zusammenfassung ... 592

14 ... URI-Attacken ... 593

... 14.1 ... Der Browser als Gateway ... 595

... 14.2 ... Schutzmaßnahmen und Abwehr ... 599

15 ... Projekte und Tools ... 603

... 15.1 ... NoScript ... 603

... 15.2 ... HTML Purifier ... 606

... 15.3 ... ratproxy ... 609

... 15.4 ... PHPIDS ... 612

| Erscheint lt. Verlag | 16.12.2008 |

|---|---|

| Reihe/Serie | Galileo Computing |

| Sprache | deutsch |

| Maße | 240 x 168 mm |

| Gewicht | 1270 g |

| Einbandart | gebunden |

| Themenwelt | Informatik ► Web / Internet ► Web Design / Usability |

| Schlagworte | Flash • Internet-Security; Programmierung/Entwicklung • JavaScript • PHP • Sicherheit |

| ISBN-10 | 3-8362-1194-7 / 3836211947 |

| ISBN-13 | 978-3-8362-1194-9 / 9783836211949 |

| Zustand | Neuware |

| Haben Sie eine Frage zum Produkt? |

aus dem Bereich