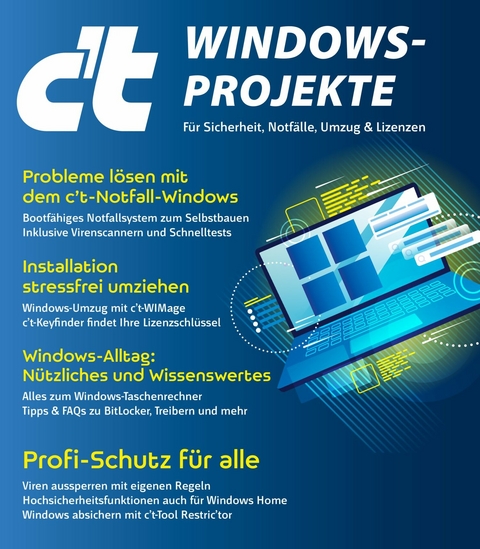

c't Windows-Projekte (eBook)

148 Seiten

Heise Zeitschriften Verlag

978-3-95788-366-7 (ISBN)

c't magazin für computertechnik ist der meistabonnierte Computertitel Europas. Seit über 40 Jahren zeichnet sich c't durch thematisch vielfältigen, fachlich fundierten und redaktionell unabhängigen Journalismus aus. Über 80 Experten berichten regelmäßig über aktuelle Entwicklungen im IT-Bereich und nehmen im c't-Testlabor die neueste Hard- und Software unter die Lupe. Online bietet c't Computerprofis und anspruchsvollen Anwendern unter anderem eine umfassende Sammlung von Tipps und Tricks für den PC-Einsatz, Leseproben aus Magazinartikeln, umfassende Serviceleistungen sowie Informationen rund um das Magazin (z. B. Recherche im Heftarchiv). Abgerundet wird auch dieses Angebot durch ein eigenes Forum.

Profi-Schutz für alle

Es erhöht den Schutz vor Schadsoftware enorm, wenn Windows nur noch jene Programme ausführen darf, die Sie zuvor ausdrücklich erlaubt haben. Was dafür nötig ist, haben alle Windows-Editionen von Home bis Enterprise von Haus aus an Bord. c’t-Werkzeuge helfen beim Einrichten.

Von Axel Vahldiek

Bild: Albert Hulm

Schadsoftware aller Art stellt auch heute noch eine ständige Gefahr für Windows-Nutzer dar, und das, obwohl sich Microsoft seit Jahren bemüht, daran etwas zu ändern. Mit dem Defender bringt Windows einen eigenen Virenscanner mit, der mit der Konkurrenz locker mithält (und zudem nicht mit Werbung nervt). Doch eines gilt für ihn genauso wie für jeden anderen: Sobald er nur ein einziges Mal danebenliegt und eine Schadsoftware fälschlich als harmlos einstuft, wird Windows trotzdem infiziert. Das Arbeiten ohne Administratorrechte hilft ebenfalls nicht in allen Fällen weiter, denn das Installieren von Software klappt an manchen Stellen auch ohne, etwa im Nutzerverzeichnis im versteckten Verzeichnis „C:/Benutzer/<Kontoname>/Appdata“. Microsoft könnte das unterbinden, nutzt solche Tricks aber lieber selbst, etwa beim Installieren von Teams.

Ganz anders funktioniert die Methode, die wir in dieser Ausgabe vorstellen: das „Whitelisting“. Verbieten Sie Windows das Ausführen sämtlicher Programme. Anschließend genehmigen Sie nur noch die Software, von deren Harmlosigkeit Sie überzeugt sind. Auf diese Weise spielt es plötzlich keine Rolle mehr, falls auf Ihrem Datenträger doch mal ein Virus in Form einer Datei landet: Windows verweigert deren Start und der enthaltene Programmcode bleibt inaktiv, kann also keinen Schaden anrichten.

Das Verfahren schützt aber nicht nur vor Schadsoftware: Damit können Admins verhindern, dass Mitarbeiter unerwünschte Software nachinstallieren oder portable Anwendungen nutzen, die ohne Installation auskommen. Das kann auch dann hilfreich sein, wenn Sie Windows-Rechner bei Verwandten, im Verein oder sonstwo betreuen. Es wäre nicht das erste Mal, dass bei PC-Problemen das Nachinstallieren von Software aus dubiosen Quellen die Wahrheit hinter der Behauptung „Ich hab nichts gemacht“ darstellt.

Erlaubnisliste

Der Name „Whitelisting“ kommt von „Weiße Liste“, also einer Erlaubnisliste, in der steht, welche Programme Windows ausführen darf. Die Einträge in der Liste heißen üblicherweise „Regeln“ oder „Richtlinien“, im Englischen oft „Policies“. Falls Sie schon mit Firewall-Regeln zu tun hatten: Die Regeln der Erlaubnisliste funktionieren ähnlich.

Eine Regel bezieht sich letztlich immer auf eine ausführbare Datei. Gemeint ist damit, dass Sie nicht Programme wie „Mozilla Firefox“, „Libre Office“ oder „Baldurs’s Gate 2“ erlauben, sondern die jeweils im dazugehörigen Programmverzeichnis liegenden ausführbaren Dateien „firefox.exe“, „soffice.exe“ und „Baldur.exe“. Dateien, die ausführbaren Programmcode enthalten, haben Dateitypen wie .exe, .com, .msi, .cmd, .ps1, .bat, .vbs, .js und so weiter, streng genommen gehören auch Bibliotheken dazu (.dll, .ocx …).

Dokumente hingegen werden nicht überwacht: Das Öffnen und Bearbeiten von Texten, Tabellen, Videos und so weiter bleibt also problemlos möglich – vorausgesetzt, die mit dem jeweiligen Dokumentendateityp verknüpfte Anwendung ist erlaubt, also beispielsweise das Office-Paket. Das bedeutet übrigens auch, dass von so einem Paket ausgeführte Makros ebenfalls erlaubt bleiben (was Sie aber üblicherweise in den Office-eigenen Einstellungen verbieten können).

Es gibt verschiedene Arten von Regeln. Damit sie sinnvoll greifen können, muss Windows eine ausführbare Datei sicher identifizieren, beispielsweise anhand ihrer Prüfsumme oder einem enthaltenen Zertifikat. Der Dateiname ist hingegen kein sicheres Erkennungsmerkmal, denn den könnte ein Schadprogramm leicht fälschen. Der Speicherort einer ausführbaren Datei kann dagegen durchaus als Ausweis gelten: In Ordnern, in denen der Anwender keine Schreibrechte genießt, kann er ja – egal, ob absichtlich oder versehentlich – auch keine unerwünschten Programme ablegen. Es gibt auch Regeln, die nur bestimmten Nutzern oder Nutzergruppen etwas erlauben.

Whitelisting taugt zugegebenermaßen keineswegs als alleiniger Schutz gegen alles. Das geht damit los, dass schon seit Jahren sehr ausgefeilte Schädlinge existieren, denen eine komplett dateilose Infektion gelingt [1]. So was ist heutzutage nicht mal mehr exotisch, doch immerhin: Sehr viele Schädlinge nisten sich auch heute noch als ausführbare Datei auf Windows-Rechnern ein, werden also durch Whitelisting blockiert. Wer jetzt einwendet, dass viele Viren statt als EXE-Datei doch beispielsweise via infizierten Makroviren und Website-Skripten auf dem PC landen: Stimmt, aber Makro, Skript & Co. haben für Schädlingsprogrammierer einen Nachteil. Sie werden nach einem Neustart des PCs nicht mehr ausgeführt. Daher richten sie oft gar nicht selbst den Schaden an, sondern laden stattdessen aus dem Netz eine ausführbare Datei nach und schreiben zudem einen Aufruf in die Registry, damit Windows diese Datei beim nächsten Hochfahren automatisch mitstartet. Whitelisting verhindert zwar nicht den Registy-Eintrag, blockiert aber den Aufruf der Datei.

Noch kurz zur Idee, statt einer Erlaubnis- eine Verbotsliste zu verwenden, also alles zu verbieten, von dem bekannt ist, dass es schadet: Das funktioniert bei Schadsoftware leider nicht, weil sie sich ständig ändert und anpasst. Eine Verbotsregel könnte also nur bekannte Viren aussperren, aber keine neuen Varianten.

Aufwandsabschätzung

Die Regeln der Erlaubnisliste können Pflege erfordern, doch wie viel genau, lässt sich nicht vorhersagen. Denn es hängt vom Zielrechner sowie dem Menschen davor ab. Kommen auf dem PC immer nur dieselben wenigen Programme zum Einsatz (Mail-Client, Browser, Skatspiel, fertig), gibt es nach der Ersteinrichtung nichts mehr zu tun. Wenn Sie hingegen ein neues Programm auf eine Art ausprobieren, die von den vorhandenen Regeln nicht abgedeckt ist, benötigen Sie eine neue Regel. Auch Skript- und Programmentwickler, bei denen das Überschreiben vorhandener ausführbarer Dateien zum Alltag gehört, müssen mit erhöhtem Aufwand rechnen.

Bedenken Sie, dass das Beseitigen eines Schädlings noch weit zeitraubender sein kann als die Pflege der Whitelist. Nach einer Infektion ist Windows gemäß der reinen Lehre sauber neu zu installieren und alle Daten sind aus den Backups wiederherzustellen. Das wird noch schlimmer, wenn sich das Backup in so einer Situation als nicht ausreichend aktuell oder gar als nicht vorhanden entpuppt – oder ebenfalls vom Schädling befallen wurde. Für Unternehmen kann das existenzbedrohend sein. Doch auch für Privatleute kommt es einer Katastrophe gleich, wenn beispielsweise die Abschlussarbeit oder die unwiederbringlichen Fotos vom Nachwuchs vernichtet wurden (unsere aktuelle „Checkliste Backup“ finden Sie in [2]).

Trau, schau, wem?

Wenn Windows nur das ausführt, was Sie vorab erlauben, erhöht das die Sicherheit zwar enorm, doch eine wesentliche Frage bleibt: Wie entscheiden Sie vor dem Erlauben einer ausführbaren Datei, ob sie überhaupt vertrauenswürdig ist? Sie einfach mal zu starten, scheidet aus, denn falls ein Schädling drinsteckt, würde Windows ja sonst prompt infiziert. Weit effektiver wäre der Einsatz von Profi-Analyse-Werkzeugen [9, 10], doch das scheitert im Alltag allein schon am Zeitmangel. Vorschlag: Verwenden Sie ein c’t-Skript. Damit erhalten Sie in Sekundenschnelle einen ersten Eindruck von der Vertrauenswürdigkeit.

Das Skript heißt Sigcheck.bat und vielleicht kennen Sie es schon: Veröffentlicht haben wir es erstmals 2017, und die seinerzeit veröffentlichte Version funktioniert bis heute tadellos. Mittlerweile steckt es sogar im c’t-Notfall-Windows.

Der Einsatz des Skripts ist simpel: Nach dem Einrichten können Sie beliebige Dateien via „Senden an“ im Kontextmenü an das Skript verfüttern. Es nennt Ihnen anschließend diverse Infos über die Datei: das Zertifikat (sofern eines drinsteckt), Datei- und Produktversion, Architektur (32/64 Bit) und verschiedene Prüfsummen (MD5, SHA256, …). Zudem lädt es eine Prüfsumme bei VirusTotal.com hoch. Diese von Google betriebene Website prüft die Datei mit über 70 Virenscannern, das Ergebnis bekommt Sigcheck bereits nach Sekunden. Die Summe der...

| Erscheint lt. Verlag | 1.3.2024 |

|---|---|

| Sprache | deutsch |

| Themenwelt | Mathematik / Informatik ► Informatik ► Betriebssysteme / Server |

| ISBN-10 | 3-95788-366-0 / 3957883660 |

| ISBN-13 | 978-3-95788-366-7 / 9783957883667 |

| Informationen gemäß Produktsicherheitsverordnung (GPSR) | |

| Haben Sie eine Frage zum Produkt? |

Größe: 17,3 MB

DRM: Digitales Wasserzeichen

Dieses eBook enthält ein digitales Wasserzeichen und ist damit für Sie personalisiert. Bei einer missbräuchlichen Weitergabe des eBooks an Dritte ist eine Rückverfolgung an die Quelle möglich.

Dateiformat: EPUB (Electronic Publication)

EPUB ist ein offener Standard für eBooks und eignet sich besonders zur Darstellung von Belletristik und Sachbüchern. Der Fließtext wird dynamisch an die Display- und Schriftgröße angepasst. Auch für mobile Lesegeräte ist EPUB daher gut geeignet.

Systemvoraussetzungen:

PC/Mac: Mit einem PC oder Mac können Sie dieses eBook lesen. Sie benötigen dafür die kostenlose Software Adobe Digital Editions.

eReader: Dieses eBook kann mit (fast) allen eBook-Readern gelesen werden. Mit dem amazon-Kindle ist es aber nicht kompatibel.

Smartphone/Tablet: Egal ob Apple oder Android, dieses eBook können Sie lesen. Sie benötigen dafür eine kostenlose App.

Geräteliste und zusätzliche Hinweise

Buying eBooks from abroad

For tax law reasons we can sell eBooks just within Germany and Switzerland. Regrettably we cannot fulfill eBook-orders from other countries.

aus dem Bereich