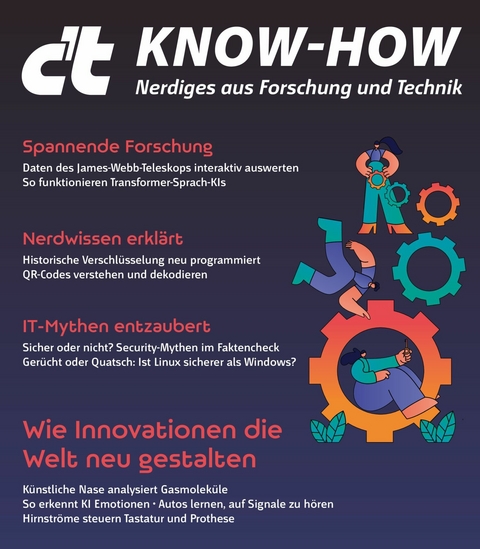

c't Know-how (eBook)

140 Seiten

Heise Zeitschriften Verlag

978-3-95788-363-6 (ISBN)

c't magazin für computertechnik ist der meistabonnierte Computertitel Europas. Seit über 40 Jahren zeichnet sich c't durch thematisch vielfältigen, fachlich fundierten und redaktionell unabhängigen Journalismus aus. Über 80 Experten berichten regelmäßig über aktuelle Entwicklungen im IT-Bereich und nehmen im c't-Testlabor die neueste Hard- und Software unter die Lupe. Online bietet c't Computerprofis und anspruchsvollen Anwendern unter anderem eine umfassende Sammlung von Tipps und Tricks für den PC-Einsatz, Leseproben aus Magazinartikeln, umfassende Serviceleistungen sowie Informationen rund um das Magazin (z. B. Recherche im Heftarchiv). Abgerundet wird auch dieses Angebot durch ein eigenes Forum.

Mythen zu Windows und Linux

Windows ist unsicher und jede zweite Version doof. Linux dagegen ist viel sicherer, obwohl – oder weswegen – es keine Updates braucht. Und wie war das mit dem Spielen und Linux? Ganz so einfach ist das alles nicht, wir klären über Fehlschlüsse auf.

Von Jörg Wirtgen

Bild: Andreas Martini

Eine SSD muss getrimmt werden

Muss sie tatsächlich! Aber: Windows tut das seit Windows 7 regelmäßig ganz von selbst. Ausnahmen gibt es äußerst selten und dann am ehesten bei uralten SATA-Controllern, die das TRIM-Kommando noch gar nicht kennen – also mindestens 12, eher 15 Jahre alt sind.

Sind Betriebssystem, Treiber und SSD TRIM-fähig, merkt sich das System, wann immer Daten gelöscht werden, und teilt dies in Abständen von ein paar Tagen bis Wochen der SSD mit, damit diese Speicherbereiche beim nächsten Schreibzugriff schneller bereit stehen.

Windows spioniert

Dieser Mythos lässt sich seriös weder vollständig beweisen noch gänzlich widerlegen. Allerdings stecken in ihm gleich mehrere Vorwürfe, sodass es schon weiterhilft, sich klarzumachen, was „Spionage“ eigentlich bedeuten soll.

Gerne wird fälschlicherweise als Spionage bezeichnet, dass Windows Telemetriedaten (bei Microsoft „Diagnosedaten“ genannt) erhebt. In der Tat sammelt Windows eine bemerkenswerte Menge an Daten, speziell dann, wenn der Nutzer gar nichts unternimmt, um deren Erhebung zu reduzieren. Mit eben diesen Maximaleinstellungen können die Diagnosedaten auch Dokumentinhalte, Bilder, persönliche Daten und Ähnliches enthalten. „Spionage“ ist das allerdings schon deshalb nicht, weil Microsoft ganz offen ankündigt, diese Daten zu erheben – und auch ein Tool bereitstellt, mit dem man sich die Datenberge im Klartext anschauen kann.

Etwas komplizierter wird es beim Verdacht, Windows könnte ja auch unabhängig von irgendwelchen Telemetriedaten spionieren. Beispielsweise könnte es Firmendokumente, Chatverläufe, Fotosammlungen und so weiter an Microsoft, irgendwelche Geheimdienste oder sonstige fragwürdige Institutionen weiterleiten. Das aber dürfte jedem nur halbwegs aufmerksamen Admin anhand von exzessivem Netzwerkverkehr auffallen.

Zudem gibt es die immer wieder geäußerte Vermutung oder Befürchtung, Windows sei versehentlich oder auch absichtlich mit Massen von Sicherheitslücken gespickt, die nur bestimmten Geheimdiensten bekannt, ansonsten aber noch nicht aufgefallen seien. Diese Lücken könnten gezielt zur Spionage ausgenutzt werden.

Anhand der IT-Security-Nachrichten der vergangenen paar Jahre werden zwei Dinge schnell klar. Erstens: Ja, solche Sicherheitslücken haben in der Vergangenheit immer wieder mal existiert und auch katastrophale Schäden verursacht. Davon auszugehen, dass das auch weiterhin so ist, ist also nicht paranoid, sondern durchaus naheliegend. Zweitens ist das Problem leider nicht auf Windows begrenzt – prominentes und relativ aktuelles Beispiel: Die Spyware Pegasus der israelischen Firma NSO Group zielt auf Android und iOS.

Ein Beispiel für eine Windows-Lücke mit trauriger Berühmtheit ist der von der NSA entwickelte Exploit EternalBlue. Er wurde nicht nur durch den Geheimdienst selbst in unbekanntem Ausmaß eingesetzt, sondern zwischenzeitlich durch die Cybercrime-Gruppe The Shadow Brokers erbeutet und veröffentlicht – womit der Exploit plötzlich auch für andere Institutionen sowie Kriminelle weltweit verfügbar war. Die Malware-Familien WannaCry, Petya und NotPetya fußten beispielsweise auf EternalBlue.

Windows führt die „Optimierung“ der Massenspeicher automatisch durch. Bei SSDs ist das im Allgemeinen das Trimmen, bei HDDs eine Defragmentierung.

Man muss seine Festplatte defragmentieren

Kein Mythos, sondern eine Tatsache, aber für SSDs heutzutage irrelevant. Festplatten hingegen erzielen eine bessere Performance, wenn man sie defragmentiert. Daten werden dort selten vollständig am Stück auf den Datenträger geschrieben, sondern auf Blöcke verteilt, die frei und physisch in der Nähe sind. Je nach Dateigröße, freiem Speicherplatz und aktuellem Fragmentierungszustand kann eine Datei vielleicht auf drei, vier oder auch auf viele tausend Fragmente verteilt sein. Beim Lesen der Datei schwächt das die Performance, weil eine Festplatte jedes Mal ihren Schreib-Lese-Kopf mechanisch neu positionieren muss.

Beim Defragmentieren werden Dateien am Stück auf den Datenträger geschrieben. Windows defragmentiert Festplatten automatisch einmal pro Woche, was man im Tool „Laufwerke optimieren“ anpassen kann.

Falsche Einträge in der Registry bremsen Windows

Wenn Windows lahm läuft oder ewig zum Starten braucht, ist die Registry ein eher unwahrscheinlicher Ort für die Lösung. Naheliegender ist es, in der Autostart-Verwaltung im Task-Manager nachzusehen, ob unnötige Tools oder Ähnliches mitgestartet werden – probieren Sie dort einfach ein wenig herum, den einen oder anderen Eintrag abzuschalten. Fehlen dadurch wichtige Funktionen nach einem Neustart, aktivieren Sie den Eintrag einfach wieder. Tiefer in die Materie einsteigen können Sie mit dem Tool „Autoruns“ aus Microsofts Sysinternals-Werkzeugset.

Die Registry zu „reinigen“ oder zu „optimieren“, ist wirklich ein sehr alter Schinken. Zwar stimmt es, dass verwaiste Einträge beim Systemstart ebenfalls aufgerufen werden. Zeigen die ins Leere, springt Windows aber einfach zum nächsten Eintrag – selbst Tausende veraltete Einträge führen allenfalls zu einer Verzögerung im Milli- oder gar Mikrosekundenbereich.

Linux ist sicherer als Windows

So pauschal kann man das nicht sagen. Sicherheitslücken – auch schwerwiegende – gibt es in Linux ebenfalls. Die meisten Distributionen sollen wie Windows allgemeintaugliche Betriebssysteme sein, die Sicherheit gegen andere Faktoren wie Benutzerfreundlichkeit abwägen. Moderne Sicherheitskonzepte wie Sandboxen für Applikationen oder unveränderliche Systemkerne findet man nur in wenigen, aktuell noch eher experimentellen Desktop-Linuxen stringent umgesetzt.

Speziell für Desktop-PCs bietet Linux gegenüber Windows trotzdem einen praktischen Sicherheitsvorteil, weil es deutlich weniger verbreitet ist. Es existiert daher kaum Schadsoftware für Linux, einfach weil es kein sehr lohnendes Ziel darstellt. Deshalb sind beispielsweise Virenscanner unter Linux weder nötig noch verbreitet. Die übliche Vorsicht und Skepsis im Umgang mit fremden Daten und Netzwerken sollten Linuxer aber ebenso walten lassen wie Windows-Anwender.

Wer tatsächlich ein auf bestmögliche Sicherheit getrimmtes Betriebssystem haben will und dafür auch ein paar weiter reichende Kompromisse in Kauf nimmt, sollte einen Blick auf Alternativen werfen. Beispielweise legt das OpenBSD-Projekt gesteigerten Wert auf Sicherheit. Das Betriebssystem Qubes OS (c’t 11/2022, S. 94) hat dagegen den Hypervisor Xen als Unterbau und nutzt virtuelle Maschinen, um Programme und Betriebssystemteile voneinander abzuschotten.

Auf Linux kann man nicht spielen

So ganz richtig war das nie, es gab immer auch Linux-Spiele. Aber es stimmt schon: Für viele Gamer war Linux lange nichts, weil zu viele Spiele gar nicht und noch viele mehr nur nach ausführlicher Frickelei liefen.

Wirklich sicherer als Windows: Das Betriebssystem Qubes OS nutzt Xen als Basis; Linux (und auf Wunsch auch Windows) sind VM-Gäste.

Von Dorfromantik bis Cyberpunk 2077: Das Spieleangebot unter Linux lässt mittlerweile nur wenig zu wünschen übrig.

Die Zeiten haben sich allerdings deutlich geändert, vor allem dank der Firma Valve und ihrer Vertriebsplattform Steam. Valve setzt schon länger auf Linux und schafft es mittlerweile, dass auch andere Spielehersteller mitziehen. Vor allem mit ihrem Linux-basierten Gaming-Handheld, dem Steam Deck, hat Valve einen Durchbruch für Linux-Games erzielt. Heutzutage laufen viele Spiele, auch viele Triple-A-Titel, problemlos auf Linux. Details dazu, welche Linux-Distributionen für Gamer besonders empfehlenswert sind und was man tun kann, wenn es doch einmal klemmt, haben wir in c’t 25/2023, Seite 64, ausführlich beschrieben.

Das Flatpak-Paketformat verschwendet Speicherplatz

Na ja, nicht wirklich. Flatpaks leben in einer Sandbox und bringen ihre eigenen Abhängigkeiten mit,...

| Erscheint lt. Verlag | 30.1.2024 |

|---|---|

| Sprache | deutsch |

| Themenwelt | Mathematik / Informatik ► Informatik |

| ISBN-10 | 3-95788-363-6 / 3957883636 |

| ISBN-13 | 978-3-95788-363-6 / 9783957883636 |

| Informationen gemäß Produktsicherheitsverordnung (GPSR) | |

| Haben Sie eine Frage zum Produkt? |

Größe: 8,9 MB

DRM: Digitales Wasserzeichen

Dieses eBook enthält ein digitales Wasserzeichen und ist damit für Sie personalisiert. Bei einer missbräuchlichen Weitergabe des eBooks an Dritte ist eine Rückverfolgung an die Quelle möglich.

Dateiformat: EPUB (Electronic Publication)

EPUB ist ein offener Standard für eBooks und eignet sich besonders zur Darstellung von Belletristik und Sachbüchern. Der Fließtext wird dynamisch an die Display- und Schriftgröße angepasst. Auch für mobile Lesegeräte ist EPUB daher gut geeignet.

Systemvoraussetzungen:

PC/Mac: Mit einem PC oder Mac können Sie dieses eBook lesen. Sie benötigen dafür die kostenlose Software Adobe Digital Editions.

eReader: Dieses eBook kann mit (fast) allen eBook-Readern gelesen werden. Mit dem amazon-Kindle ist es aber nicht kompatibel.

Smartphone/Tablet: Egal ob Apple oder Android, dieses eBook können Sie lesen. Sie benötigen dafür eine kostenlose App.

Geräteliste und zusätzliche Hinweise

Buying eBooks from abroad

For tax law reasons we can sell eBooks just within Germany and Switzerland. Regrettably we cannot fulfill eBook-orders from other countries.

aus dem Bereich