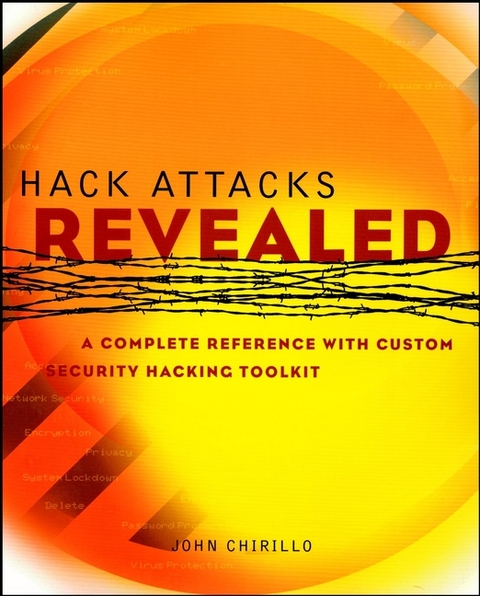

Hack Attacks Revealed (eBook)

960 Seiten

Wiley (Verlag)

978-0-471-18992-3 (ISBN)

JOHN CHIRILLO is Senior Internetworking Engineer at a technology management company in Illinois. His consulting work includes breaking into Fortune 1000 company networks to evaluate their security policies and other award-winning projects assisting security managers. He is a frequent speaker at conferences such as Comdex, participates in IETF security work, and trains Microsoft and Cisco security candidates.

Acknowledgments.

A Note to the Reader.

Introduction.

IN THE BEGINNING.

Understanding Communication Protocols.

NetWare and NetBIOS Technology.

PUTTING IT ALL TOGETHER.

Understanding Communication Mediums.

UNCOVERING VULNERABILITIES.

Intuitive Intermission: A Little Terminology.

Well-Known Ports and Their Services.

Discovery and Scanning Techniques.

HACKING SECURITY HOLES.

Intuitive Intermission: A Hacker's Genesis.

The Hacker's Technology Handbook.

Hacker Coding Fundamentals.

Port, Socket, and Service Vulnerability Penetrations.

VULNERABILITY HACKING SECRETS.

Intuitive Intermission: A Hacker's Vacation.

Gateways and Routers and Internet Server Daemons.

Operating Systems.

Proxies and Firewalls.

THE HACKER'S TOOLSBOX.

Intuitive Intermission: The Evolution of a Hacker.

TigerSuite: The Complete Internetworking Security Toolbox.

Appendix A: IP Reference Table and Subnetting Charts.

Appendix B: Well-Known Ports and Services.

Appendix C: All-Inclusive Ports and Services.

Appendix D: Detrimental Ports and Services.

Appendix E: What's on the CD.

Appendix F: Most Common Viruses.

Appendix G: Vendor Codes.

Glossary.

References.

Index.

"Hack Attacks Revealed completely blows the other security books out of the water. It was the book I was looking for when I bought all the others!"

(Kelly M. Larsen , C2Protect, DoD Security Instructor)

"Speaking for the Air Force Computer Emergency Response Team, these books vastly facilitate our operations involving intrusion detection, incident response, and vulnerability assessment of Air Force automated information systems."

(L. Peterson, AFCERT)

"[Hack Attacks Denied] is quite extensive in providing the information that the users may need to prevent hack attacks." (HiTech Review)

"Whoever "you" are--sysadmin, internetworking engineer, or hacker (disaffected or otherwise), you'll find that Chirillo is selling authentic goods." (Bill Camarda, Slashdot)

| Erscheint lt. Verlag | 14.3.2002 |

|---|---|

| Sprache | englisch |

| Themenwelt | Mathematik / Informatik ► Informatik ► Netzwerke |

| Schlagworte | Computer Science • Informatik • Networking • Netzwerke |

| ISBN-10 | 0-471-18992-8 / 0471189928 |

| ISBN-13 | 978-0-471-18992-3 / 9780471189923 |

| Haben Sie eine Frage zum Produkt? |

Größe: 7,5 MB

Kopierschutz: Adobe-DRM

Adobe-DRM ist ein Kopierschutz, der das eBook vor Mißbrauch schützen soll. Dabei wird das eBook bereits beim Download auf Ihre persönliche Adobe-ID autorisiert. Lesen können Sie das eBook dann nur auf den Geräten, welche ebenfalls auf Ihre Adobe-ID registriert sind.

Details zum Adobe-DRM

Dateiformat: PDF (Portable Document Format)

Mit einem festen Seitenlayout eignet sich die PDF besonders für Fachbücher mit Spalten, Tabellen und Abbildungen. Eine PDF kann auf fast allen Geräten angezeigt werden, ist aber für kleine Displays (Smartphone, eReader) nur eingeschränkt geeignet.

Systemvoraussetzungen:

PC/Mac: Mit einem PC oder Mac können Sie dieses eBook lesen. Sie benötigen eine

eReader: Dieses eBook kann mit (fast) allen eBook-Readern gelesen werden. Mit dem amazon-Kindle ist es aber nicht kompatibel.

Smartphone/Tablet: Egal ob Apple oder Android, dieses eBook können Sie lesen. Sie benötigen eine

Geräteliste und zusätzliche Hinweise

Buying eBooks from abroad

For tax law reasons we can sell eBooks just within Germany and Switzerland. Regrettably we cannot fulfill eBook-orders from other countries.

aus dem Bereich